Это очень распространенная техника атаки. Ее суть заключается в том, что между клиентом и сервером вклинивается злоумышленник, тот самый человек по середине, и он выступает прозрачным прокси для обоих сторон. То есть клиент думает что злоумышленник — нужный ему сервер, а сервер думает что злоумышленник — его клиент. Таким образом обе стороны не догадываются, что что-то происходит, ведь их трафик свободно проходит, а злоумышленник получает возможность читать все передаваеммые данные.

Сейчас я рассмотрю одну из разновидностей этой атаки, на самом деле вариаций очень много. Я применю MitM для перехвата своего интернет трафика путем подмены сертификата.

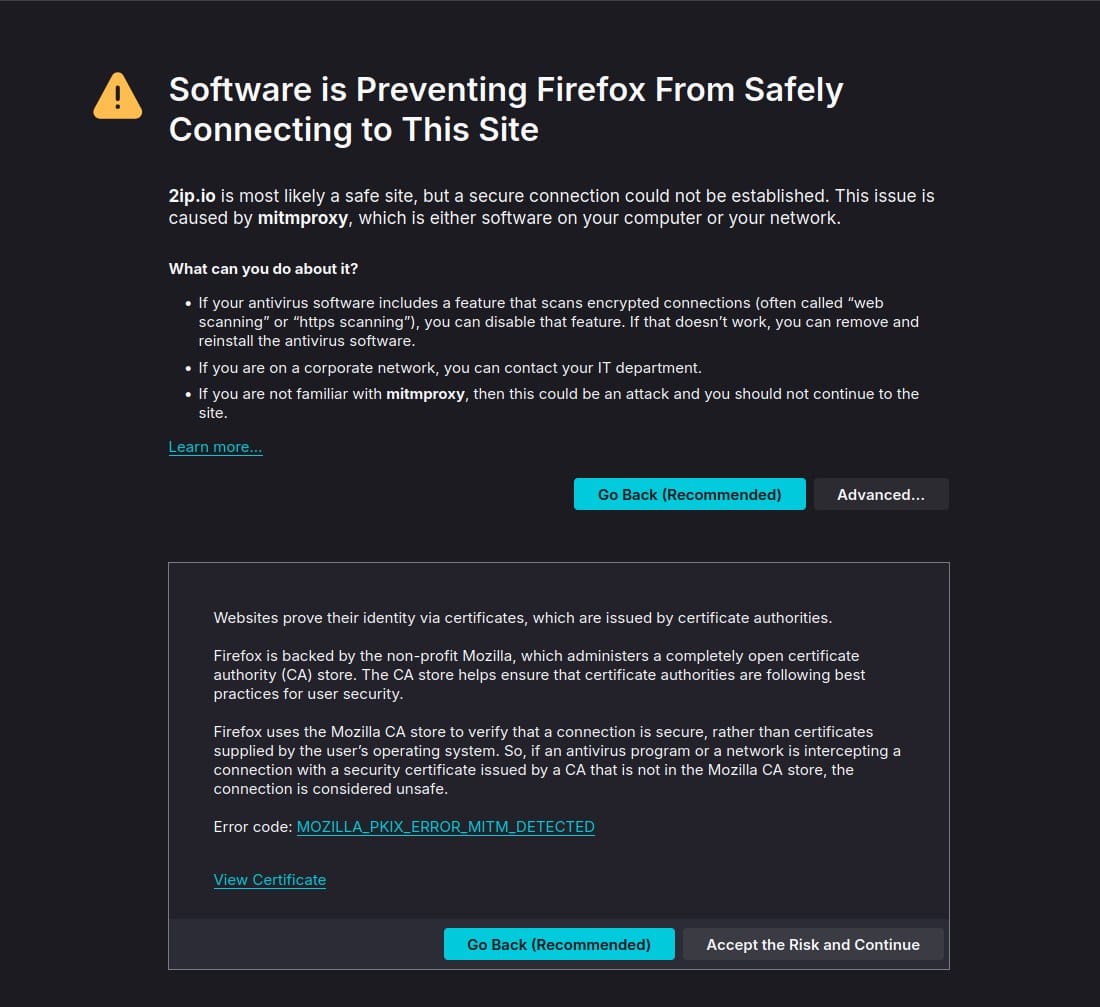

TL;DR; Всегда читайте предупреждения браузера! Они нужны чтобы защитить вас!

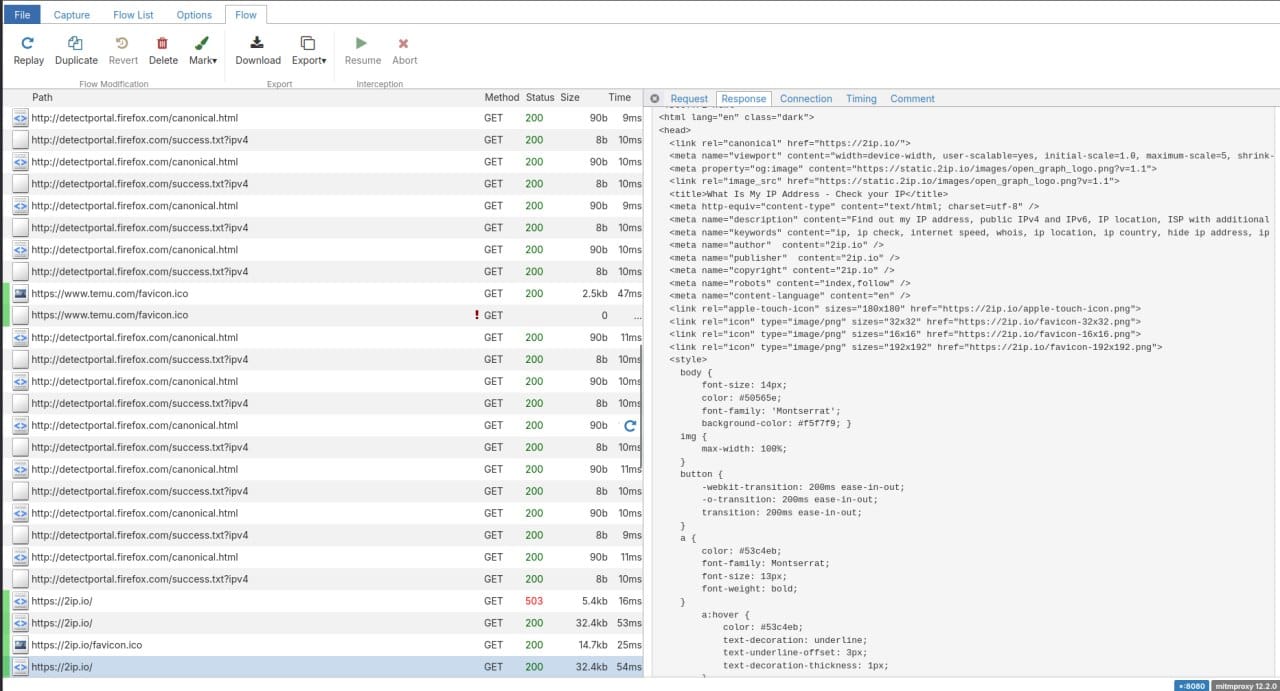

Для совершения атаки я запустил модифицированный VPN сервер (mitm-proxy + xray). Представим, что вы обычный клиент и захотели воспользоваться таким прекрасным сервисом. Вы его установили себе на устройство и прекрасно им пользуетесь. Но в один момент браузер выдает предупреждение, что соединение не защищено. Такое часто бывает, и вы, не обращая внимания и даже не читая, соглашаетесь зайти на сайт. Сайт то самый обычный. Но теперь я, как злоумышленник-администратор VPN, теперь получил полный доступ к вашему интернет трафику, включая все запросы, пароли и т.д. Я даже могу внедрить в открываемые вами сайты свою рекламу, биткоин майнеры и прочее.

Как это произошло? Для защиты интернет подключений используется шифрование. Благодаря ему ни интернет провайдеры, ни даже администраторы VPN не могут перехватить содержимое ваших запросов: пароли под защитой. На самом деле могут узнать только какие сайты вы посещаете, их адреса, но не само содержимое. Но, шифрование полагается на сертификаты безопастности (TLS, CA). И в момент, когда вы нажимаете кнопку согласиться, вы разрешаете своему браузеры использовать сертификат безопасности моего VPN, а не сертификат посещаемого сайта. Это позволяет моему сервису расшифровать ваши запросы, прочитать и сохранить у себя, и отправить дальше уже конечному сайту.

Конечно, в реальном мире конкретно описанная мной уязвимость минимизированна, не все сайты позволят открыться с подмененным сертификатом, например, vk.com не поддался. Но, с помощью социальной инженерии или других уязвимостей, можно установить корневой сертификат безопастности на ваше устройство, и тогда браузер уже не сможет вас защитить.

Например, для возможности совершения подобных атак Минцифры РФ выпустило собсвенный корневой сертификат безопастности, который позволяет при необходимости читать и модифицировать все интернет-запросы граждан, и принуждает устанавливать его на устройства.